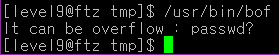

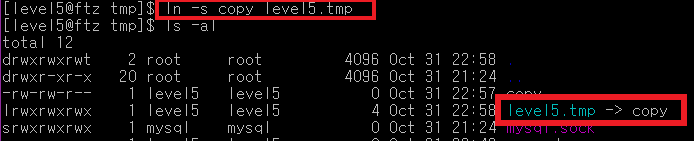

id : level12 pw : it is like this 1. 파일 목록 확인(ls) 후 힌트 파일 내용 확인(cat hint) 이번에도 파일 목록에 hint 파일과 함께 attackme 파일이 보였다. hint 파일 내용을 보니 level11의 hint와 비슷한 코드가 나왔다. 이것도 level11처럼 attackme의 소스일 것으로 보인다. level11과의 차이점은 level11은 attackme를 실행하면 입력받은 argv배열 값을 strcpy함수를 이용해 str배열로 복사하는데, 이때 문자열의 길이를 검사하지 않는 strcpy함수의 취약점을 이용해 str배열을 넘치게 해 버퍼오버플로우를 발생시키는 것이었다면 level12는 gets함수를 통해 str 배열에 들어가는 입력값의 크기를 선언된 s..