id : level8

pw : break the world

<나의 풀이 기록>

1. 파일 목록 확인(ls) 후 hint 파일 내용 확인(cat hint)

2. 힌트 내용대로 용량이 2700인 파일을 찾아야 한다.

find 명령을 이용해 정해진 크기의 파일을 찾아보았다.

find / -size 2700c : 용량이 2700바이트인 파일을 찾기

2>/dev/null : 에러를 null로 출력(=출력하지 않음) -> FTZ 해커스쿨 level1 3번 참고(https://obinstory26.tistory.com/4)

출력된 파일 목록 중 가장 그럴듯 해 보이는 두 번째의 found.txt 파일을 확인해 보기로 했다.

found.txt 파일이 있는 /etc/rc/d 디렉토리로 이동 후 파일 목록 확인

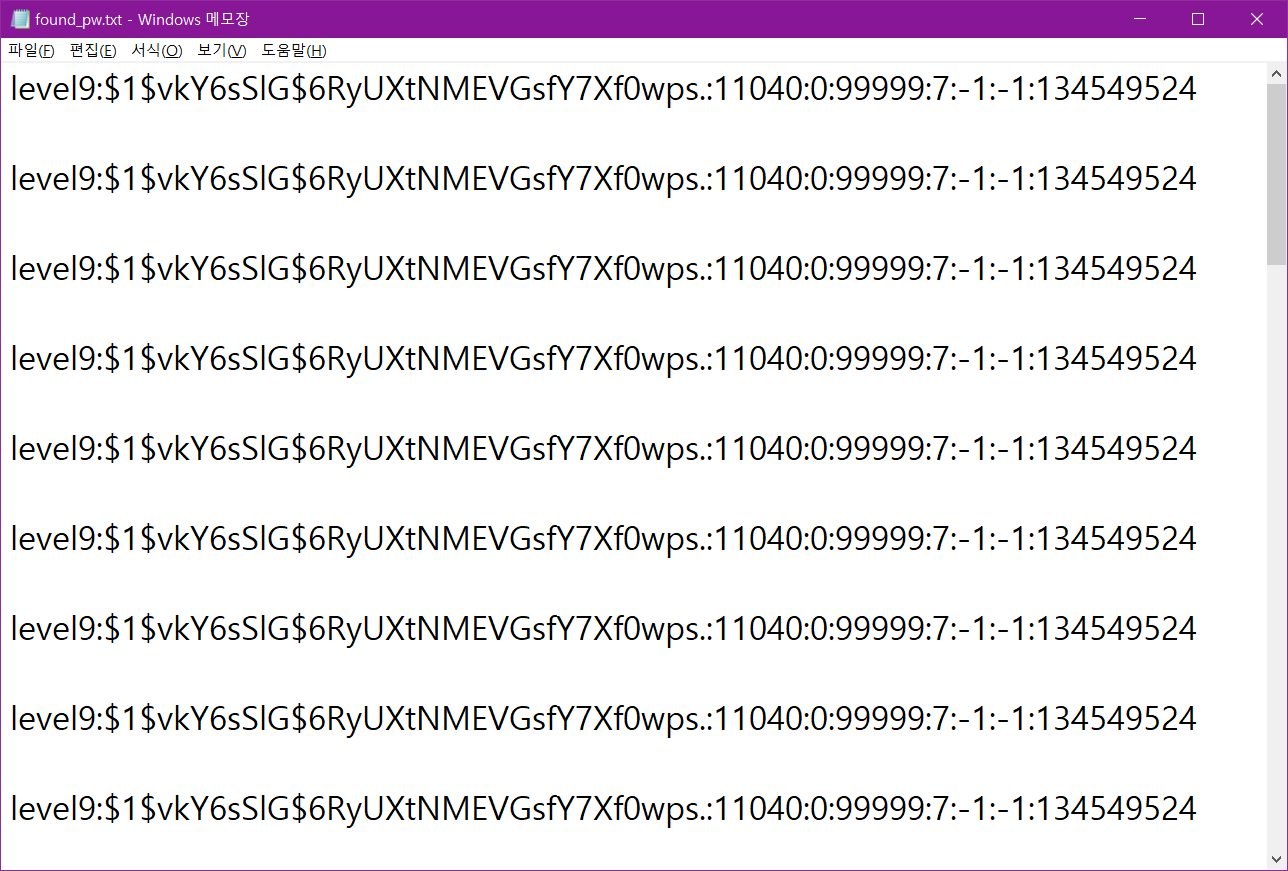

3. found.txt 파일 내용 확인

이해할 수 없는 문자들이 쭉 나오는 것을 볼 수 있다.

패스워드가 암호화 된 것이라고 한다.

4. 암호를 풀기 위해 복호화 툴 John the Ripper을 설치해야 한다. https://www.openwall.com/john/

내 컴퓨터는 64bit window이기 때문에 아래 네모 부분을 클릭해서 다운받았다.

압축파일 다운로드 후 압축 해제하면 run 폴더가 있다.

run 폴더 안에 위의 암호 내용을 담은 txt 파일을 만들어 넣어주면 된다.

5. 나는 메모장에 암호 내용을 붙여넣어 파일을 만들었다.

이 파일을 run 폴더에 넣어주면 된다.

6. 명령 프롬포트에서 John the Ripper를 이용해 복호화를 진행

윈도우 검색 탭에서 cmd를 입력해 명령프롬포트를 실행한다.

나는 John the Ripper 압축 폴더를 Y드라이브에 풀었는데,

cmd 기본 위치는 C드라이브이다.

cmd 창에서 다른 드라이브로 이동하려면 드라이브이름: (ex. Y:) 을 입력하면 된다.

cmd창에서 run 폴더의 경로로 이동해 john 아까 만든 암호 파일.txt 를 입력한다.

그럼 복호화 된 암호 apple이 비밀번호라는 것을 얻을 수 있다.

<풀이 요약>

1. 힌트 파일 내용 확인

2. find / -size 2700c 2>/dev/null로 용량 2700인 파일 찾기

3. found.txt 파일 내용 확인

4. John the Ripper 다운로드

5. 암호화 된 내용 txt 파일 생성

6. cmd 창에서 복호화 진행

처음엔 모든 디렉토리에 들어가서 용량이 맞는 파일을 찾았는데 아주 비효율적이고 말도 안되는 접근이었다... find 명령을 사용해 파일을 찾는 것 까지는 생각할 수 있었는데 John the Ripper를 이용해 암호를 푸는 것은 새로운 방법이라 신기하다. 이 툴의 쓰임에 대해서도 더 알아봐야겠다.

'해킹 공부 > 시스템 해킹' 카테고리의 다른 글

| FTZ 해커스쿨 level10 - 공유 메모리 (0) | 2021.11.18 |

|---|---|

| FTZ 해커스쿨 level9 - 버퍼오버플로우(GDB 이용) (0) | 2021.11.14 |

| FTZ 해커스쿨 level7 - 2진수 해독(아스키 코드) (0) | 2021.11.04 |

| FTZ 해커스쿨 level6 - 리눅스 시그널 (0) | 2021.11.02 |

| FTZ 해커스쿨 level5 - 심볼릭 링크 (0) | 2021.10.31 |