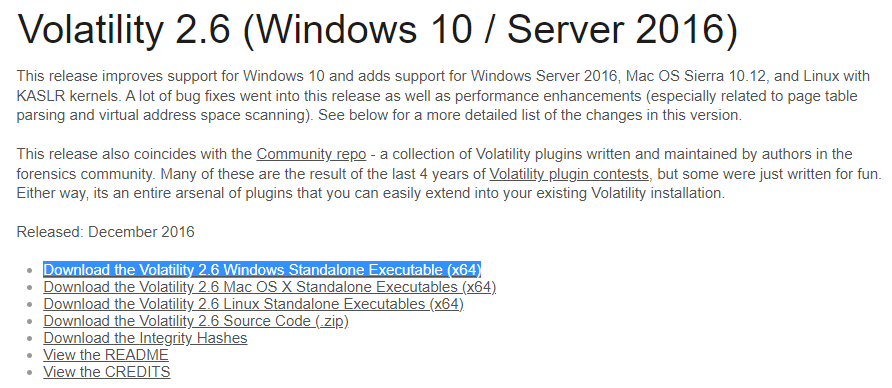

1. 시나리오 분석 악성코드 공격으로 평창올림픽 사이트가 중단된 사고가 실재했음 올림픽 담당자가 수신한 일정 업데이트 메일에 첨부된 파일 Olympic_Session_V10을 다운받고 실행함으로써 악성코드에 감염되었을것으로 보임 2. 시나리오에서 얻은 단서를 바탕으로 volatility 분석 시작 이미지 파일 폴더로 이동해 imageinfo로 운영체제 확인 분석 위한 log 파일들 생성 pstree.log파일에서 OlympicDestroy 프로세스 확인 정상 프로세스인 svchost에서 하위에 생성되는 프로세스들의 목록이 수상해보임 액셀을 통한 침입인 경우 위와 같은 마이크로소프트 오피스 관련 프로세스도 눈여겨 봐야 함 작업 스케줄러 프로세스는 악성코드가 침입하여 악성 프로그램을 작업스케줄러에 등록한 뒤..