1. 시나리오 분석

악성코드 공격으로 평창올림픽 사이트가 중단된 사고가 실재했음

올림픽 담당자가 수신한 일정 업데이트 메일에 첨부된 파일 Olympic_Session_V10을 다운받고 실행함으로써 악성코드에 감염되었을것으로 보임

2. 시나리오에서 얻은 단서를 바탕으로 volatility 분석 시작

이미지 파일 폴더로 이동해 imageinfo로 운영체제 확인

분석 위한 log 파일들 생성

pstree.log파일에서 OlympicDestroy 프로세스 확인

정상 프로세스인 svchost에서 하위에 생성되는 프로세스들의 목록이 수상해보임

액셀을 통한 침입인 경우 위와 같은 마이크로소프트 오피스 관련 프로세스도 눈여겨 봐야 함

작업 스케줄러 프로세스는 악성코드가 침입하여 악성 프로그램을 작업스케줄러에 등록한 뒤 지속적으로 실행하게 하는 경우가 있으므로 눈여겨봐야 함

pslist로 프로세스 시간 순서대로 분석

의심스러운 프로세스인 wmiPrvSE가 실행되고 약 9시간 후에 이것의 하위 프로세스인 powershell이 실행됨

마이크로소프트 오피스 관련 프로세스가 실행되고 잠시 후에 powershell이 실행됨

이후 conhost와 olympicdestroy이후 의심스러운 프로세스들이 짧은 시간 내에 실행되는 기록이 확인됨

수상한 프로세스들의 실행 시간 간격이 존재하는 특이한 점 확인

netscan으로 네트워크 정보 분석

의심 프로세스들과 관련된 유의미한 IP정보를 얻지 못함

192.168.111.130 이 로컬IP 주소로 보이고, 이와 유사한 192.168.111.128은 같은 네트워크망에 연결된 IP주소로 보임

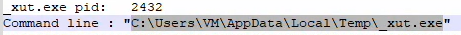

cmdline 결과 분석

의심스러운 프로세스로 분류된 파일들의 경로를 확인함

consoles 결과 분석

의심스러운 프로세스인 conhost가 cmd창에서 powershell을 실행했음을 알 수 있다.

filescan 분석

의심스러운 프로세스 검색 후 메모리 주소 획득

dump파일 추출

img 파일과 dat 파일의 차이

img : image section object 에서 정보를 추출

dat : data section object 에서 정보를 추출

내용은 큰 차이 없으나 추출 형식의 차이

추출한 파일 virustoal 검색 결과 악성파일로 탐지됨

=> 악성 프로세스 두개 확정

'해킹 공부 > 디지털 포렌식' 카테고리의 다른 글

| CTF-d GrrCon 문제 풀이 정리 (0) | 2022.07.17 |

|---|---|

| Volatility Cridex 풀이 정리 (0) | 2022.07.17 |

| Volatility 명령어 정리 (0) | 2022.07.17 |

| 퀴즈 오답노트 (0) | 2022.07.10 |

| section 1) 도구 실습_삭제된 파일 복구 (0) | 2022.07.07 |