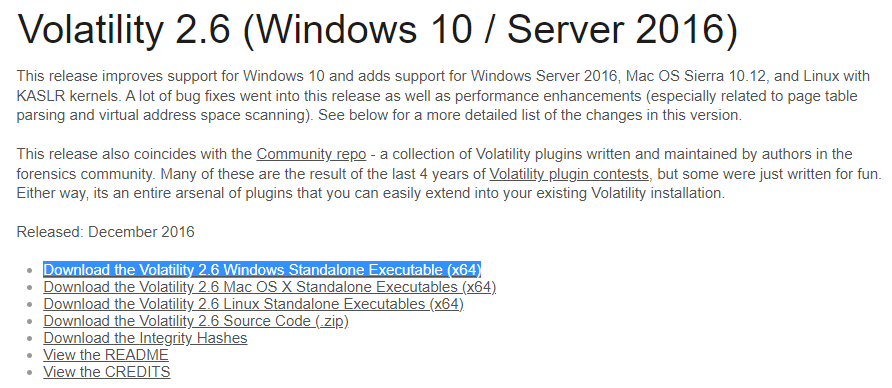

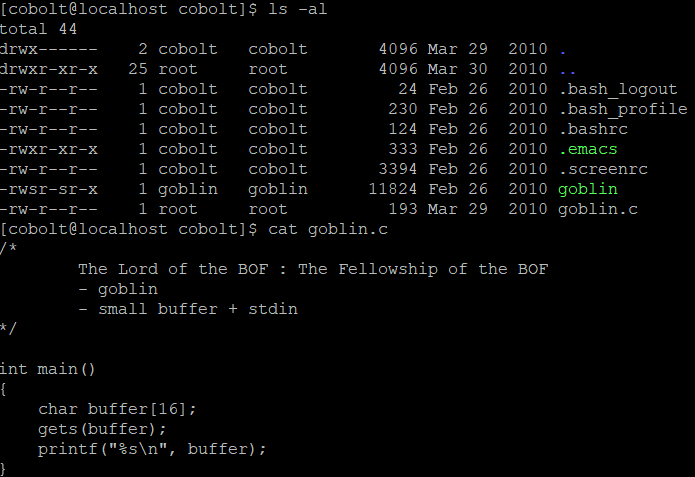

디지털 포렌식 대상 : 컴퓨터, 디스크, 메모리, (네트워크 장비 등...) 디스크 이미징 : 디스크를 파일의 형태로 만들어 가져오는 것 디스크 마운트 : 디스크 이미징된 파일을 내 컴퓨터에 드라이브로 등록하는 것 메모리 덤프 : 특정 시점의 메모리 상태를 사진 찍듯이 가져오는 것, 켜져 있는 컴퓨터 수사 시 사용 디지털 포렌식 도구 설치 및 실습 1. FTK Imager 디스크 이미징, 마운트, 메모리 덤프 도구 physical drive -> next -> 드라이브 선택 -> finish Image Destination에서 Add.. 클릭 -> 이미지 타입 중 E01(더 압축된 타입임) 선택 -> Image Destionation 폴더 위치 선택, Image fragment size 0으로 설정(= ..