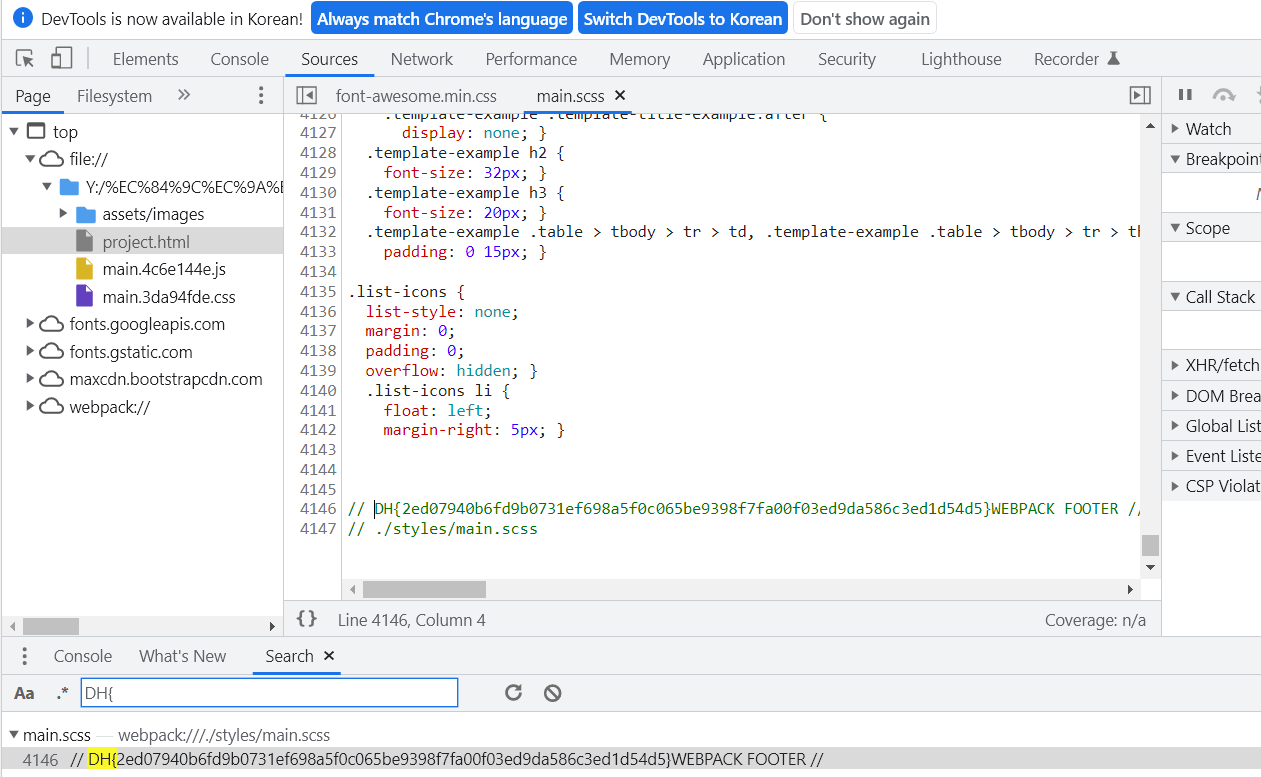

https://dreamhack.io/wargame/challenges/269/ csrf-2 여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다. CSRF 취약점을 이용해 플래그를 획득하세요. Reference Client-side Basic dreamhack.io 1. 소스코드 내 사용자 정보 확인 주어진 소스코드 내용 중 사용자에 대한 정보가 있다. id/pw가 guest/guest, admin/찾아야 할 flag값인 두 사용자의 정보이다. 이것을 이용해 로그인을 시도해 보기로 했다. 2. admin으로 로그인 위한 pw 알아내기 login에 들어가서 guest/guest로 로그인 한 결과이다. flag를 획득하려면 admin으로 로그인해야 하는 것 같다. 문제에서 주어진 소스코드 중 아..